最近一(yī)份研究報告顯示,隐秘黑客組織使用雲端基礎設施對《财富》2000強公司高管的Microsoft Office 365登錄信息實施“低調而緩慢(màn)”的暴力破解(Brute Force)攻擊。

雲安全服務提供商(shāng)Skyhigh Networks 今年早些時候發現“雲上雲”(Cloud-on-Cloud)攻擊,網絡犯罪分(fēn)子或間諜組織似乎在利用雲端基礎設施隐藏身份、攻擊來源或攻擊本身。

更多攻擊者瞄準企業高管

這份研究強調,當遷移至雲端時,企業面臨的安全問題更加複雜(zá)。

Skyhigh高級工(gōng)程副總裁斯萊沃密爾·尼基爾表示,這些攻擊來自多個雲服務提供商(shāng),并針對多名Skyhigh客戶展開(kāi)攻擊。攻擊者表現得“低調而緩慢(màn)…意在隐秘實施攻擊”。

尼基爾指出,事實上,Skyhigh之所以能發現攻擊,是因爲他們能關聯每個企業客戶和多個企業客戶員(yuán)工(gōng)的Office 365 API登錄數據。Skyhigh發布博文指出,攻擊者針對的是企業内部多個部門的少數高管。

尼基爾還表示,攻擊者故意錯開(kāi)時間,并使用不同的IP地址發起攻擊,這些攻擊似乎并未針對特定垂直行業或特定地理區域的企業。

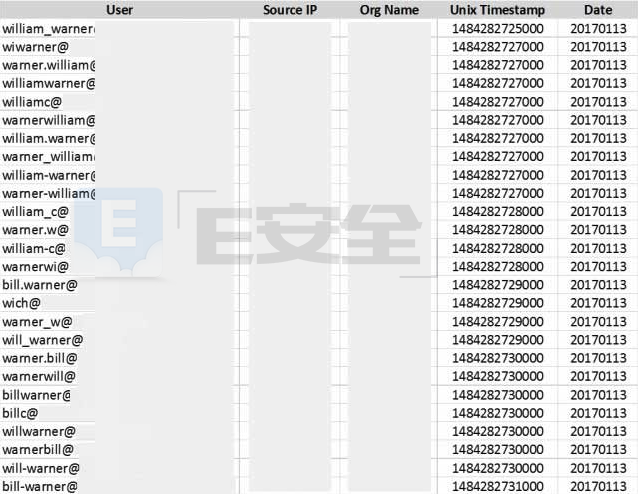

尼基爾指出,暴力破解攻擊通常會多次嘗試猜測賬号密碼。然而,在這起案例中(zhōng),攻擊者使用不同的用戶名(例如first.last、firstlast、first_last)嘗試登錄,這表明他們已經獲取或着認爲自己獲取了一(yī)些員(yuán)工(gōng)賬号名稱和密碼組合。而目前密碼重用現象相當普遍,大(dà)規模數據洩露暴露了數百萬用戶名和密碼組合。

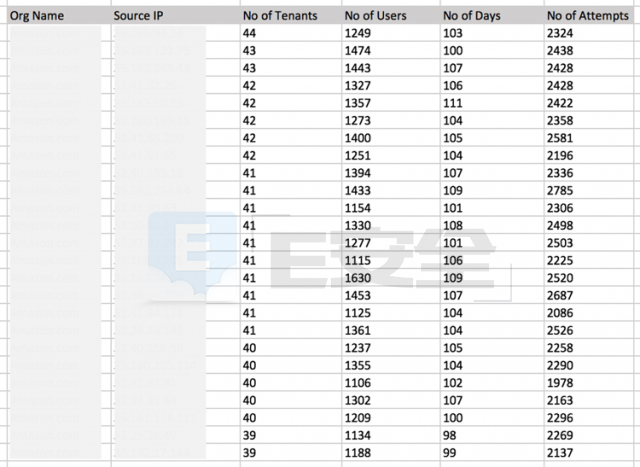

Skyhigh在博文中(zhōng)寫到,2017年初開(kāi)始約6個月的時間裏,Skyhigh最終發現超過10萬次失敗的Office 365登錄嘗試,這些嘗試來自67個不同的IP地址,其目标是48個不同的企業。

借用雲服務的攻擊者難追查

發現IP地址是獲取證據識别攻擊者的種方式。

然而,如果攻擊源自雲端實例,IP地址僅能判斷攻擊來自哪個雲服務提供商(shāng),而非租用雲服務的企業,更不用說攻擊者的身份了。

尼基爾承認,攻擊的雲實例是否是攻擊者租用的?或在承租人不知(zhī)情的情況下(xià)被入侵用來實施攻擊的?無從得知(zhī)。

産品管理副總裁安納德·拉馬納坦表示,當Skyhigh向托管攻擊IP的提供商(shāng)報告攻擊情況時,得到的回複均是“謝謝,我(wǒ)們将着手負責處理。”

他拒絕披露這些雲提供商(shāng)的名稱,但這些非公開(kāi)回應隻能說明,随着企業将IT網絡遷移至雲端,網絡安全人員(yuán)面臨着複雜(zá)的新問題。

諸如Skyhigh這類雲訪問安全代理(CASB)是快速增長的市場領域,其主要驅動力是雲服務基礎設施缺乏可見性。

使用雲服務應注意哪些安全?

Gartner分(fēn)析師今年發布的CASB市場分(fēn)析報告指出,迅速采用雲服務讓許多安全團隊措手不及,需要解決的問題是了解雲環境中(zhōng)的用戶、設備和數據應用交互,要了解“如何在他人的系統中(zhōng)确保數據安全?”

此外(wài),去(qù)年年底Forrester發布的分(fēn)析報告指出,随着企業數據遷移至雲端,問題應不再是“是否應當将數據遷移至雲端?”而是“應采取哪些安全預防措施将數據遷移至雲端?”

上一(yī)篇:微軟辦公軟件PowerPoint被用作攻擊媒介來下(xià)載惡意軟件

下(xià)一(yī)篇:工(gōng)業信息安全爲制造強國建設保駕護航