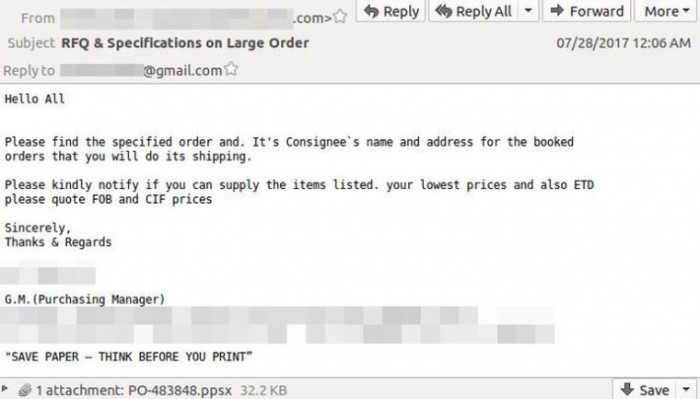

網絡犯罪分(fēn)子通過微軟PowerPoint利用Windows對象鏈接嵌入(OLE)界面中(zhōng)的一(yī)個漏洞來安裝惡意軟件。根據安全公司趨勢科技的報告顯示,該接口通常被惡意RTF文件(RTF)文件利用,這種攻擊從包含附件的網絡釣魚電(diàn)子郵件中(zhōng)開(kāi)始,惡意軟件僞裝成PPSX文件。這是一(yī)種僅允許播放(fàng)幻燈片的PowerPoint文件,不可編輯。如果接收器下(xià)載并打開(kāi)它,内容将隻顯示文本“CVE-2017-8570”,這是微軟 Office的另外(wài)一(yī)個漏洞編号。

該文件将觸發編号爲CVE-2017-0199的漏洞,然後将開(kāi)始感染主機,惡意代碼通過PowerPoint動畫運行。随後,将下(xià)載一(yī)個名爲“logo.doc”的文件。該文檔實際上是一(yī)個具有JavaScript代碼的XML文件,該代碼運行PowerShell命令來下(xià)載名爲“RATMAN.exe”的新程序,這是一(yī)種名爲Remcos的遠程訪問工(gōng)具的特洛伊木馬版本,之後建立與Command&Control服務器的連接。

Remcos可以記錄擊鍵,截取屏幕截圖,錄制視頻(pín)和音頻(pín),并下(xià)載更多的惡意軟件。它還可以讓攻擊者完全控制受感染的計算機。爲了保護自身,惡意文件使用了一(yī)個未知(zhī)的.NET保護器,這使安全研究人員(yuán)難以對其進行分(fēn)析。最終,由于CVE-2017-0199的檢測方法專注于RTF文件,因此使用PowerPoint文件允許攻擊者逃避防病毒檢測。但是,趨勢科技确實注意到,微軟已經在4月份通過最新安全補丁解決了這個漏洞。

上一(yī)篇:Google Play湧入千款間諜軟件 可監視用戶的一(yī)舉一(yī)動

下(xià)一(yī)篇:黑客新招!利用“雲上雲”攻擊規避檢測