5G通信、智慧城市、智能制造……物(wù)聯網(IoT)時代正在到來。

Gartner預測,從2015到2020年,物(wù)聯網終端的年均複合增長率将爲33%,全球的物(wù)聯網設備數量将達到204億。物(wù)聯網終端廠商(shāng)、主流運營商(shāng)的物(wù)聯卡業務、雲端管控平台和應用開(kāi)發者……

但是目前,物(wù)聯網設備的用戶安全意識普遍較薄弱,固件、補丁等基礎安全能力嚴重匮乏,攻擊門檻低,一(yī)旦出現有效的惡意控制方式,影響将迅速擴散;再加上龐大(dà)的數量加持,其作爲網絡武器的威力更是不可小(xiǎo)觑。

網絡安全已經成爲了發展路上不可繞開(kāi)、回避和無視的重要因素,物(wù)聯網也如此。繼去(qù)年年末和中(zhōng)國電(diàn)信-安全幫聯合發布了《2017物(wù)聯網安全研究報告》後,綠盟科技又(yòu)在今年3月末推出了更爲詳盡的《2017物(wù)聯網安全年報》,基于其在物(wù)聯網設備安全情報側的積累,從物(wù)聯網資(zī)産在網絡空間的暴露情況、脆弱性和風險、以及(三層)防護體(tǐ)系的構建等方面,總結了威脅現狀,并給出了防護思路。

那麽,此次《2017物(wù)聯網安全年報》都有哪些内容值得重點關注?

1.物(wù)聯網攻擊鏈

目前來看,社會對物(wù)聯網安全事件的高度敏感性,主要集中(zhōng)在聯網攝像頭被破解後的隐私數據洩露。但物(wù)聯網安全的涉及面,要更廣,包括工(gōng)業互聯網、遠程抄表、智慧醫療等。對物(wù)聯網設備的通用攻擊鏈,其大(dà)緻流程可以歸納如下(xià):

第一(yī)步 設備選型:參考市場占有率(取高)、已公開(kāi)的漏洞信息、廠商(shāng)是否有安全團隊支持等指标,選定目标設備;

第二步 本地漏洞挖掘:通過對選型後的目标設備購買後拆解,獲取設備指紋,并對其從弱口令、廠商(shāng)公開(kāi)漏洞等角度進行安全測試,挖掘漏洞;

第三步 工(gōng)具制作:利用本地挖掘的漏洞,制作識别和漏洞利用的(半)自動化工(gōng)具;

第四步 資(zī)産統計:利用上一(yī)步制作的目标設備識别和漏洞利用工(gōng)具,在全網範圍進行掃描,評估受影響範圍;

第五步 利益轉化:結合上一(yī)步的資(zī)産統計結果進行價值評估,通過售賣工(gōng)具、目标設備信息以及受控設備獲取利益。

2.越來越多的物(wù)聯網設備和服務被暴露在互聯網

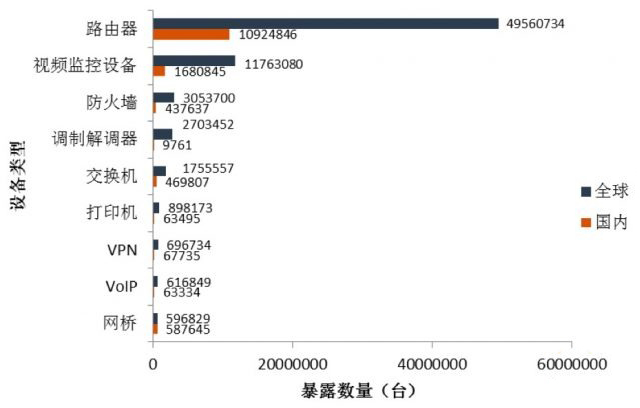

基于綠盟自身在物(wù)聯網設備情報特征(包括設備指紋識别、設備行爲等)的積累,報告從全球和國内兩個維度,對不同類型暴露設備、物(wù)聯網操作系統和雲服務等情況作了統計。

物(wù)聯網設備暴露情況

除上圖較爲集中(zhōng)的路由器和視頻(pín)監控設備外(wài),綠盟還發現一(yī)些諸如商(shāng)用車(chē)統一(yī)通信網關、網絡恒溫器等較新的物(wù)聯網應用,同樣缺乏基礎的安全防護。也就是說,從目前的趨勢來看,黑客對物(wù)聯網設備的攻擊面,将随着物(wù)聯網的發展越來越大(dà)。

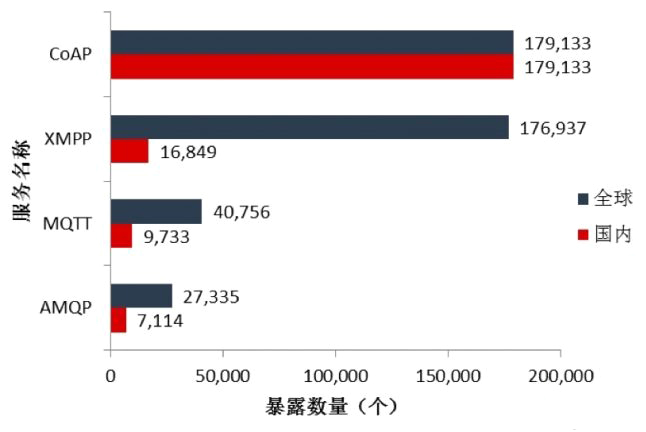

在雲端服務方面,情況同樣不容樂觀。

家用物(wù)聯網設備大(dà)多數時間會工(gōng)作在低功耗場景或睡眠模式,隻在需要時才與雲端建立連接傳輸數據,所以雲端服務必須保持時刻開(kāi)啓,才能滿足設備随時連接的需求。那麽使用MQTT、AMQP、CoAP等面向物(wù)聯網的協議的服務的暴露,随着物(wù)聯網應用的增長,也勢必會持續增加。

物(wù)聯網雲服務暴露情況

不難想象,越來越多的攻擊者,也會把目光從有成熟防護手段的web和郵件服務,轉移到這些新興物(wù)聯網服務,以進行欺詐和以用戶隐私數據爲目的的攻擊行爲。

3.物(wù)聯網安全防護需要分(fēn)層處置

典型的物(wù)聯網應用涉及終端設備廠商(shāng)、物(wù)聯網網絡提供商(shāng)、平台和應用提供商(shāng)。這也對應三個層級:感知(zhī)層、網絡層、平台和應用層。物(wù)聯網發展的同時,其背後的安全風險卻一(yī)直不被産業鏈中(zhōng)的廠商(shāng)重視。無論是感知(zhī)層的設備嗅探、入侵,還是平台和應用層的數據竊取、欺詐、業務中(zhōng)斷,龐大(dà)的設備和服務基數,普遍的脆弱性,片面的追求功能和低成本,都已經使物(wù)聯網安全威脅成爲一(yī)種網絡空間的新常态。

報告提及,由受控物(wù)聯網設備組成的僵屍網絡,目前有很強的擴散能力。地域上,美國、越南(nán)和印度是全球前三僵屍網絡的重災區。威脅方面,雖然還是以發動大(dà)規模的DDoS攻擊爲主,但也有一(yī)些新的趨勢,這包括:成爲DDoS攻擊的一(yī)種常見方式、攻擊會更加頻(pín)繁、基于P2P技術僵屍網絡的出現(沒有中(zhōng)心控制節點)等。這對于物(wù)聯網安全威脅的治理,勢必會帶來更大(dà)的挑戰。

在防護思路方面,報告認爲,應對感知(zhī)、網絡、平台和應用不同層級的威脅,可針對不同物(wù)聯網應用的業務特點,按層級進行安全防護能力建設。

感知(zhī)層:關注終端安全,遵循安全開(kāi)發的流程,在上市前由第三方進行安全評估和加固,在身份認證、數據安全(安全啓動與加密通信)等角度加入基礎安全能力。

網絡層:關注數據的傳輸鏈路安全,尤其是運營商(shāng)的物(wù)聯卡濫用和利用受控設備發動網絡攻擊等情況,通過物(wù)聯網安全風控平台的建立,對流量、日志(zhì)等數據進行建模分(fēn)析,以期更早發現攻擊行爲。

平台和應用層:關注平台的基礎架構安全和數據安全(尤其是隐私數據),感知(zhī)層設備與平台的連接安全,以及通過大(dà)數據分(fēn)析來判别業務異常。

關于物(wù)聯網安全的解決方案,綠盟科技的思路是結合安全網關(威脅檢測、接入安全)和掃描器(漏洞管理、弱口令等不當配置),進行持續的安全評估,并利用雲端的物(wù)聯網設備安全情報積累和大(dà)數據分(fēn)析能力,建設物(wù)聯網威脅态勢感知(zhī)平台,對設備的狀态、攻擊特征和趨勢進行跟蹤,輔助廠商(shāng)進行安全運維。同時,配合上綠盟在全球大(dà)量分(fēn)布的安全設備(諸如DDoS緩解等傳統拳頭産品),對可能的攻擊行爲盡早做出響應。

4.未來方向

關于未來的物(wù)聯網安全的發展方向,綠盟認爲,軟件定義邊界(SDP)将成爲有效的物(wù)聯網訪問控制手段。用戶在客戶端對設備的可靠性(透明、多因子)和賬戶的合法性認證通過後,才可與服務器端建立服務連接。這意味着應用提供商(shāng)可以在認證通過前,保持對外(wài)部的不可見和不可訪問,将軟件定義的邊界部署在任意位置。

除此以外(wài),IoT設備分(fēn)散性強,結合去(qù)中(zhōng)心化的區塊鏈技術,會讓物(wù)聯網設備的身份認證更加可靠,而不再是單個認證平台被攻破就迅速擴散。

附:給個人用戶的安全建議

報告下(xià)載:

http://www.nsfocus.com.cn/event/iot_security/2017_IoT_Security_Annual_Report.pdf

上一(yī)篇:當物(wù)聯網技術遇上智慧城市,你猜會發生(shēng)什麽?

下(xià)一(yī)篇:一(yī)圖讀懂:新華三安全風險态勢感知(zhī)系統