思科( Cisco )于 29 日發布了一(yī)個補丁程序,旨在修複影響 ASA 設備的一(yī)個嚴重漏洞。根據思科發布的安全公告顯示,該漏洞駐留在設備的 SSL VPN 功能中(zhōng)(解決遠程用戶訪問敏感數據最簡單最安全的解決技術),可能會允許未經身份驗證的攻擊者在受影響的設備上遠程執行代碼。

該漏洞被追蹤爲 CVE-2018-0101,是由于在思科 ASA 設備上啓用 webvpn 功能時嘗試雙重釋放(fàng)内存區域所緻。據悉,攻擊者可以通過将多個精心制作的 XML 數據包發送到受影響系統的 webvpn 配置接口上來利用此漏洞。這樣一(yī)來,攻擊者就能夠遠程執行任意代碼并獲得系統的控制權,甚至在某些情況下(xià)可能也會緻使受影響的設備重新加載。

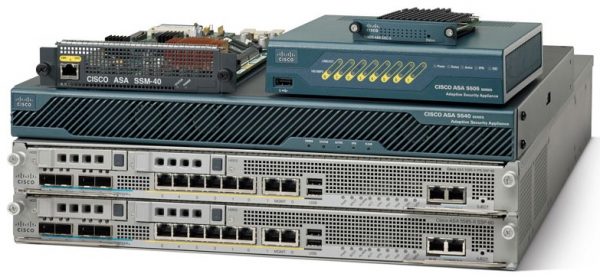

目前該漏洞影響了思科近十幾種産品,如以下(xià)列表:

— 3000 系列工(gōng)業安全設備( ISA )

— ASA 5500 系列自适應安全設備

— ASA 5500-X 系列下(xià)一(yī)代防火(huǒ)牆

— 适用于 Cisco Catalyst 6500 系列交換機和 Cisco 7600 系列路由器的 ASA 服務模塊

— ASA 1000V 雲防火(huǒ)牆

— 自适應安全虛拟設備(ASAv)

— Firepower 2100 系列安全設備

— Firepower 4110 安全設備

— Firepower 9300 ASA 安全模塊

— Firepower 威脅防禦軟件( FTD )

盡管這個漏洞影響了許多 ASA 設備,但是思科聲稱隻有啓用了 “ webvpn ” 功能的設備才易受攻擊。此外(wài),目前還不确定該漏洞是否已被野外(wài)利用,因此相關專家建議受影響的公司盡早推出安全補丁。

上一(yī)篇:網絡安全能力咋提高?要靠軍民融合打造"防火(huǒ)牆"

下(xià)一(yī)篇:保護物(wù)聯網安全的6條基本原則,你做到了幾條?