安全研究人員(yuán)發現,營銷公司已經開(kāi)始利用浏覽器内置密碼管理器中(zhōng)已存在 11 年的一(yī)個漏洞,來偷偷竊取你的電(diàn)子郵件地址,以便在不同的浏覽器和設備上投放(fàng)有針對性的廣告。

除了竊取電(diàn)子郵件信息外(wài),該漏洞還可能允許惡意用戶直接從浏覽器内偷偷保存你的用戶名和密碼,在不需要和你交互的情況下(xià)。

每個主流的浏覽器(Google Chrome, Mozilla Firefox, Opera or Microsoft Edge)都有一(yī)個内置的密碼管理工(gōng)具,它允許用戶保存自己的登錄信息并用于自動填充表單(網頁中(zhōng)負責數據采集功能的部分(fēn))。

Google Chrome中(zhōng)的密碼和表單功能

這些浏覽器内置的密碼管理器是爲了方便用戶使用而設計的,因爲它們會自動檢測網頁上的登錄表單,并相應地填寫在密碼管理器中(zhōng)保存的用戶名和密碼等憑證。

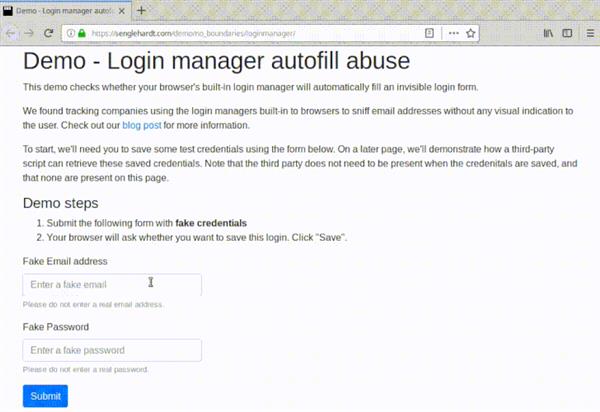

來自普林斯頓大(dà)學的一(yī)個研究小(xiǎo)組發現,有兩家營銷公司正在利用這種内置的管理器漏洞來追蹤 Alexa(一(yī)家專門發布網站世界排名的網站)上一(yī)百萬個站點中(zhōng)的約 1110 個站點的訪問者。 研究人員(yuán)發現這些網站上的第三方跟蹤腳本在網頁後台注入了隐蔽的用戶登錄(窗口),欺騙了基于浏覽器的密碼管理器,使用保存的用戶信息自動填寫表單。

研究人員(yuán)表示:一(yī)般來說,登錄表單的自動填充功能不需要用戶做任何操作,所有的主流浏覽器都會立即填充用戶名(通常是電(diàn)子郵件地址),而不管表單的可見性如何。Chrome 不會自動填充密碼字段,直到用戶點擊或觸摸頁面上的任何位置。而其它浏覽器不需要用戶交互來自動填寫密碼字段。

這些腳本主要是爲跟蹤用戶而設計的,因此它們會檢測用戶名,并在使用 MD5、SHA1 和 SHA256 算法進行散列(也被稱作「哈希」,将任意長度的輸入轉換成固定長度的輸出)處理之後将其發送給第三方服務器,然後将其用作特定用戶的持久 ID,以便對用戶進行持續跟蹤。

因爲用戶往往隻使用一(yī)個電(diàn)子郵箱,它是獨一(yī)無二的,而且幾乎不會更換,因此電(diàn)子郵件地址是個很好的用于跟蹤用戶的标識符。無論是清除 cookies、使用隐私浏覽,還是更換設備,都不會阻止用戶被追蹤。

盡管研究人員(yuán)已經發現了使用這種跟蹤腳本來獲取用戶名的市場營銷公司,但以相同方式收集用戶密碼的組織目前未被發現,它存在的可能性非常高。 然而,大(dà)多數第三方密碼管理器,如 LastPass 和 1Password 都不容易受到這種攻擊,因爲它們避免了自動填充不可見的表單,并且需要用戶交互。

據極客公園測試,多款主流浏覽器已經修複了這個漏洞,不過我(wǒ)們仍然可以看到圖中(zhōng)的演示。防止此類攻擊的最簡單方法是在浏覽器上禁用自動填充功能。同時,極客公園建議用戶要定期修改密碼。

攻擊演示圖(來自 The Hacker News )

其他的密碼管理工(gōng)具也可能出現問題。今年 3 月,LastPass 再次被爆出安全漏洞,谷歌 Project Zero 團隊的安全研究人員(yuán) Tavis Ormandy 發現,在 LastPass Chrome 和 Firefox 4.1.42 版本插件中(zhōng)存在三個漏洞,攻擊者能利用漏洞從密碼管理器中(zhōng)提取密碼,還可以執行受害者設備上的命令,該漏洞存在于所有操作系統中(zhōng)。

LastPass 并非唯一(yī)被曝漏洞的密碼管理類應用,其他密碼管理器也出現過各種漏洞。沒有密碼管理器之前,我(wǒ)們記不住所有的密碼,而有了密碼管理器,它說不定會洩露了你的密碼。

不過,随着「掃描二維碼登錄」、生(shēng)物(wù)識别技術和分(fēn)析用戶行爲的技術已經走進了大(dà)家的生(shēng)活,或許在未來的某一(yī)天,我(wǒ)們就可以告别令人讨厭(yàn)的密碼了。

上一(yī)篇:英特爾芯片被曝兩個漏洞:1995年之後系統都受影響

下(xià)一(yī)篇: 年度盤點 | 安全測試者偏愛的安全測試工(gōng)具