Zscaler 的安全研究人員(yuán)發現兩款新的基于 .NET 平台的勒索軟件,它們使用了開(kāi)源項目以加密用戶的文件。

被稱爲 Vortex 和 BUGWARE 的兩款勒索軟件可實現在線攻擊,例如通過發送包含惡意 URL 的垃圾郵件進行傳播和攻擊,它們都已被編譯成微軟中(zhōng)間語言(MSIL),并用'Confuser'工(gōng)具對代碼進行了混淆加密。

Vortex 勒索軟件使用了 AES-256 位加密來對受害者機器中(zhōng)的圖像、視頻(pín)、音頻(pín)、文檔,以及其他潛在的重要數據文件進行加密。

安全人員(yuán)發現基于 .NET 平台且使用開(kāi)源項目的勒索軟件加密完成後,惡意軟件會嘗試通過創建注冊表項以及名爲“AESxWin”的注冊表鍵來實現持久化。此外(wài),安全人員(yuán)還觀察到惡意軟件會删除受感染機器上的快照文件,以防止用戶無需支付贖金即可恢複其數據。

在分(fēn)析惡意軟件的 command and control (C&C) 通信時,安全研究人員(yuán)觀察到它會發送系統信息并請求用于加密和解密密鑰的密碼 API。

Vortex 完全基于 AESxWin,這是一(yī)個免費(fèi)的加密和解密工(gōng)具,代碼托管在 GitHub 上。因此,隻要用于加密的密碼是已知(zhī)的,Zscaler 建議,可以使用 AESxWin 對文件進行解密。

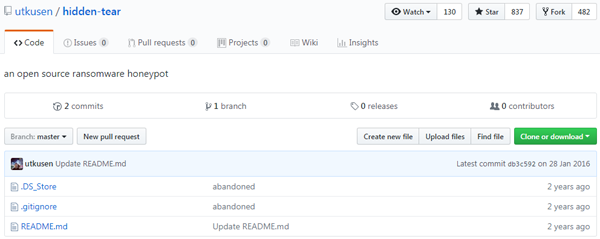

另一(yī)款勒索軟件 BUGWARE 使用了 Hidden Tear —— 曾被稱爲全球首款開(kāi)源勒索軟件的代碼。Hidden Tear 也托管在 GitHub 上,不過我(wǒ)們看到它的倉庫已經沒有代碼文件。

安全人員(yuán)發現基于 .NET 平台且使用開(kāi)源項目的勒索軟件這款惡意軟件會創建一(yī)個用于加密的路徑列表并将其存儲在一(yī)個名爲 Criptografia.pathstoencrypt 的文件中(zhōng)。它還會搜索所有固定的網絡和可移動驅動設備,并将這些路徑添加到列表中(zhōng)。

安全研究人員(yuán)觀察到 BUGWARE 生(shēng)成的加密密鑰也使用了 AES-256 位加密,以對用戶的文件進行加密,和重命名加密的文件。AES 密鑰使用 RSA 公共密鑰進行加密,并将 base64 編碼密鑰保存在注冊表中(zhōng)。

爲了實現持久性,它會創建一(yī)個運行密鑰,确保用戶每次登錄到計算機時都會執行該密鑰。此外(wài),如果檢測到可移動驅動設備,它會在其中(zhōng)放(fàng)置一(yī)個名爲“fatura-venci

上一(yī)篇:英特爾 ME 漏洞後續:多家廠商(shāng)升級固件并禁用該技術

下(xià)一(yī)篇:物(wù)聯網安全迫在眉睫 如何讓物(wù)聯網攻不可破?