飛塔公司(Fortinet)發布的2017年第三季度全球威脅形勢報告顯示,僵屍網絡呈現高重現率,自動化惡意軟件呈增加趨勢,這說明網絡犯罪分(fēn)子正積極利用常見的自動攻擊手段。高度自動化攻擊和“蜂群技術”(Swarm Technology)成常态。“蜂群技術”、僵屍網絡重現、勒索軟件均給安全團隊帶來巨大(dà)挑戰。一(yī)旦放(fàng)松警惕,任何組織機構都可能淪爲攻擊的受害者。

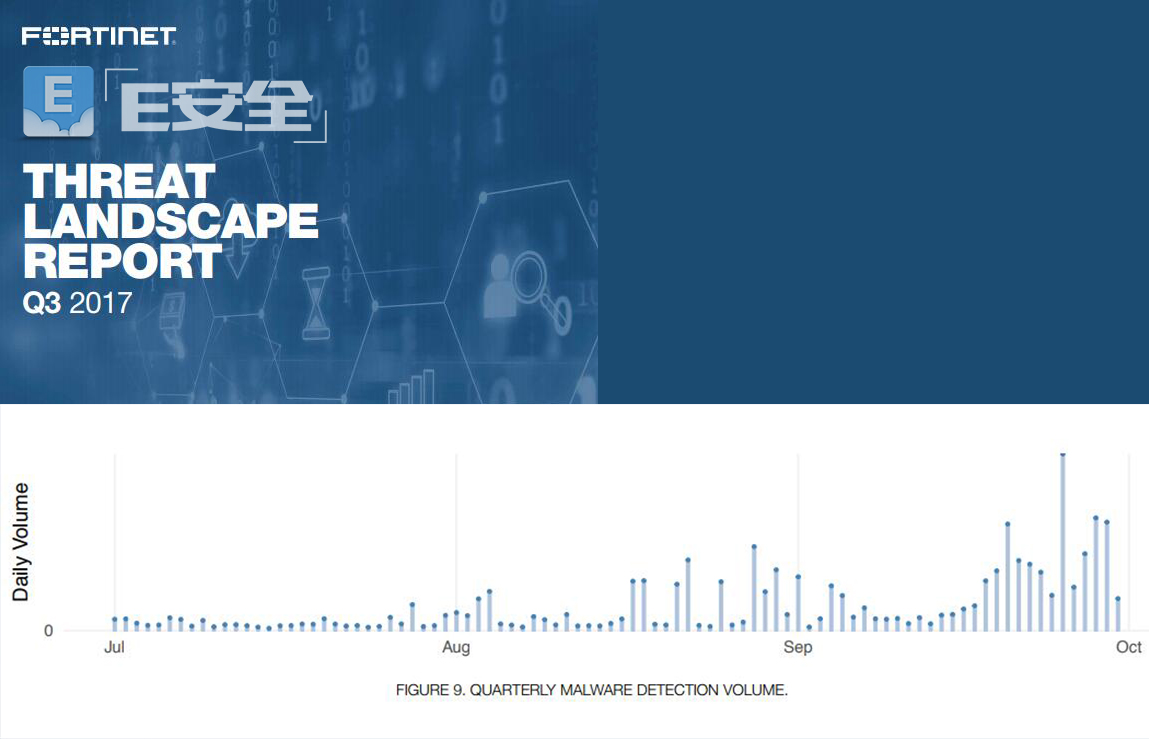

2017年第三季度,79%的公司遭遇了嚴重的網絡攻擊。飛塔公司檢測到5973個漏洞利用、屬于2646款不同惡意軟件家族的14,904個惡意軟件變種、245個僵屍網絡以及185個0Day漏洞。

許多組織機構多次遭遇同一(yī)僵屍網絡感染。企業未透徹了解攻擊的總體(tǐ)範圍,而當企業業務恢複正常時,僵屍網絡又(yòu)會卷土重來。或者是,組織機構從未發現根本原因所在,因此才會重複被同一(yī)惡意軟件感染。

第三季度,攻擊者用來攻擊美國信用評級機構Equifax公司的應用程序漏洞(Apache Struts漏洞)最流行,第二季度該漏洞被檢測到進行了6000多次感染,成爲二季度最廣泛的漏洞。事實上,針對Apache Struts框架的3個漏洞排在10大(dà)流行漏洞之列,這能說明攻擊者正在蜂擁捕捉廣泛的脆弱目标。

四分(fēn)之一(yī)的公司發現移動惡意軟件。4款移動惡意軟件家族因其廣泛性首次脫穎而出。移動設備日益成爲攻擊目标,威脅本身呈現自動化和多樣化。移動設備和物(wù)聯網設備安全不容忽視。

無處不在的躲避型惡意軟件: 頂級惡意軟件家族最常見的功能是下(xià)載、上傳并将惡意軟件釋放(fàng)到被感染系統上。創建遠程訪問連接、獲取用戶輸入數據以及收集系統信息的惡意軟件也很常見。這些先進的技術近期成爲常态,說明當今的惡意軟件更加智能、自動化功能日益凸顯。

今年上半年消停一(yī)段時間之後,Locky勒索軟件第三季度發起三起攻擊活動,約10%的公司報告了Locky勒索軟件攻擊。除此之外(wài),至少22%的組織機構第三季度檢測到某類勒索軟件。

中(zhōng)型企業的僵屍網絡感染率較高,網絡犯罪分(fēn)子可能将中(zhōng)型企業視爲最佳目标,因爲它們的安全資(zī)源和技術不及大(dà)型企業,但仍擁有有價值的數據資(zī)産。同時,雲采用率也拓寬了中(zhōng)型企業的攻擊面。

除了針對Apache Struts這類漏洞發起的大(dà)規模攻擊,不引人注目的威脅可能會造成企業無力承受的嚴重後果。網絡入侵和中(zhōng)斷會給企業帶來糟糕的後果,而SCADA環境遭遇入侵則會影響物(wù)理基礎設施,甚至會對生(shēng)命構成威脅。

企業應利用可操作智能(Actionable Intelligence)和自動化安全打擊自動化攻擊。隻有通過具有先進威脅情報共享和開(kāi)放(fàng)式架構的安全框架,将安全與網絡安全元素融合到一(yī)個自動化主動防禦響應系統,以保護未來的網絡安全。爲了應對不斷變化的攻擊面,各方有必要靈活快速地采用最新安全策略和解決方案,當新威脅出現時在不抛棄現有基礎設施的情況下(xià)無縫新增新技能和新技術。

随着攻擊的數量和自動化攻擊增加,以及攻擊速度加快,企業區分(fēn)優先級,按照輕重緩急區分(fēn)應對至關重要。另外(wài),企業還需确保戰略性威脅檢測和事件響應策略到位,補充技術,提升反應能力。

上一(yī)篇:第四屆世界互聯網大(dà)會今日開(kāi)幕,大(dà)會日程看這裏

下(xià)一(yī)篇:2017年軟件漏洞數量将破紀錄