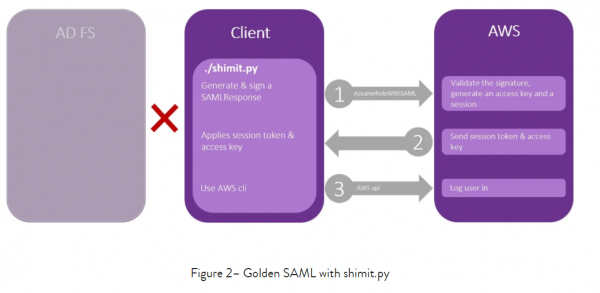

網絡安全公司CyberArk Labs研究人員(yuán)于近期設計了一(yī)種新型入侵攻擊技術Golden SAML,允許黑客創建虛假的企業信息後僞造身份驗證,從而竊取雲應用資(zī)源。目前,CyberArk已推出一(yī)款新黑客工(gōng)具shimit,可以實現Golden SAML攻擊技術。

SAML (Security Assertion Markup Language)協議是用戶與服務供應商(shāng)交換身份驗證和授權數據的開(kāi)放(fàng)标準,而黑客可以通過 Golden SAML 攻擊技術僞造 “身份驗證對象”,并使用 SAML 2.0 協議作爲 SSO 機制的所有服務驗證,從而獲取用戶最高特權。此外(wài),在 Golden SAML 攻擊中(zhōng),黑客還可訪問所有支持 SAML 認證的應用程序(如 Azure、AWS、vSphere等)并擁有其任一(yī)特權。

研究顯示,由于 SAML 協議中(zhōng)的每條聲明都是通過存儲在用戶環境中(zhōng)的特定 RSA 密鑰進行信任與簽名。因此,爲了進行該攻擊活動,其黑客需要使用一(yī)私有密鑰,并與 Active Directory 聯合身份驗證賬戶、令牌簽名私鑰、IdP 公共證書(shū)、IdP 名稱、所扮演的角色名稱、域/用戶名,以及 AWS 中(zhōng)的角色會話(huà)名稱與亞馬遜帳戶 ID 等共同操作才可完成攻擊活動。

研究人員(yuán)表示,這些攻擊的先決條件極其重要,因爲此技術不易在真正的攻擊場景中(zhōng)使用。另外(wài),如果想要減輕 Golden SAML 攻擊也并不容易,因爲它既不依賴 SAML 2.0 漏洞,也未通過 AWS / ADFS 漏洞進行,事實上,攻擊者主要通過獲取域管理員(yuán)訪問權限實施此類活動。此外(wài),一(yī)旦該攻擊技術被惡意使用,其系統将很難檢測出來。

然而,值得注意的是,研究人員(yuán)特意令 Golden SAML 的命名與此前一(yī)種臭名昭着的攻擊技術 “Golden Ticket” 類似,其原因是他們想通過前者設計驗證後者的危害程度,所以這兩種技術具有極其相似的攻擊性質。據悉,後者在 Kerberos 環境中(zhōng)可持久性獲得任一(yī)類型訪問權限并還可通過操縱 Windows Server Kerberos 身份驗證框架,完全控制目标 IT 基礎設施。

上一(yī)篇:守護好大(dà)數據時代的信息安全

下(xià)一(yī)篇:CIO如何應對網絡攻擊