今天向公衆發布的 macOS High Sierra 可能會受到一(yī)個重大(dà)安全漏洞的影響,這個漏洞可能會讓黑客竊取存儲在 Keychain 中(zhōng)賬戶的用戶名和密碼。事實證明,macOS High Sierra(可能還有早期版本的 macOS)的未簽名應用可以訪問 Keychain 信息,并在沒有用戶主密碼的情況下(xià)顯示明文的用戶名和密碼。安全研究人員(yuán)和前美國國家安全局分(fēn)析師 Patrick Wardle 今天早上 在twitter 上分(fēn)享了這一(yī)漏洞,并分(fēn)享了這一(yī)漏洞的視頻(pín)。

在 High Sierra(未簽名)應用程序中(zhōng),可以通過編程來轉儲用戶密碼。

要想讓這種漏洞發揮作用,用戶需要從一(yī)個未知(zhī)來源下(xià)載惡意第三方代碼。蘋果對應用程序在 Mac App Store 之外(wài)或不受信任的開(kāi)發者處下(xià)載予以了強烈的反對警告。

事實上,蘋果甚至不允許非信任的開(kāi)發者的應用在沒有明确覆蓋安全設置的情況下(xià)被下(xià)載。

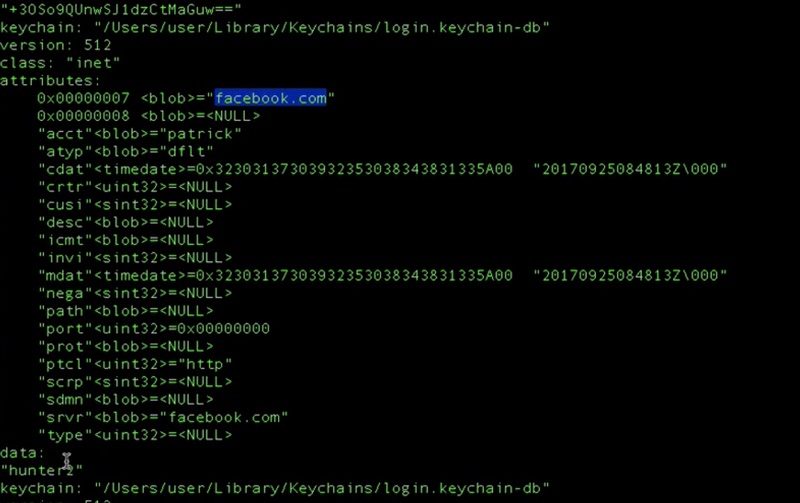

正如網上視頻(pín)所展示的那樣,Wardle 創建了一(yī)個概念驗證的應用程序,叫做“keychainStealer”,能夠訪問 Twitter、Facebook 和美國銀行的鑰匙鏈中(zhōng)存儲的純文本密碼。

Wardle 在福布斯雜(zá)志(zhì)上談到了這一(yī)漏洞,他說,即使在蘋果的保護措施下(xià),在 Mac 上運行惡意代碼也并不難。

Wardle 在志(zhì)采訪時還表示:“并不需要 root 用戶特權,如果用戶登錄了,我(wǒ)就可以轉儲并過濾掉密鑰鏈,包括明文密碼。通常情況下(xià),你不應該通過編程來做到這一(yī)點。”

他補充說:“我(wǒ)們今天看到的大(dà)多數攻擊都涉及到社交賬戶管理,而且似乎成功地針對 Mac 用戶。”

“我(wǒ)不會說 keychain 的開(kāi)發是無用的——但惡意攻擊能完成工(gōng)作,不需要 root 用戶,而且成功率達到 100%。”

Wardle 還沒有爲惡意實體(tǐ)提供完整的漏洞,他相信蘋果會在未來的更新中(zhōng)修複這一(yī)問題。

上一(yī)篇:恐怖組織ISIS不再自行編寫攻擊代碼:網絡攻擊恐全面升級

下(xià)一(yī)篇:安全公司統計顯示:7%的AmazonS3服務器存在安全隐患