目前,全球多國政府及相關機構已經開(kāi)始利用臭名昭著的間諜軟件FiniFisher(又(yòu)稱FinSpy)掀起新一(yī)波監控浪潮。除了在技術層面有所改進之外(wài),其部分(fēn)變種還開(kāi)始采用一(yī)種更爲狡猾且此前從未出現過的感染載體(tǐ)——已經有諸多線索表明,各大(dà)主要互聯網服務供應商(shāng)(簡稱ISP)有可能參與其中(zhōng)。

FinFisher 具備一(yī)系列間諜功能,包括通過網絡攝像頭與麥克風實施實時監控、記錄鍵盤輸入内容以及文件提取等。

但FinFisher與其它監控工(gōng)具之間最大(dà)的區别仍然在于其部署方式。FinFisher實際上是作爲一(yī)款執法工(gōng)具進行宣傳的,而且行業人士認爲相當一(yī)部分(fēn)專制政權都在利用其鞏固自身統治。

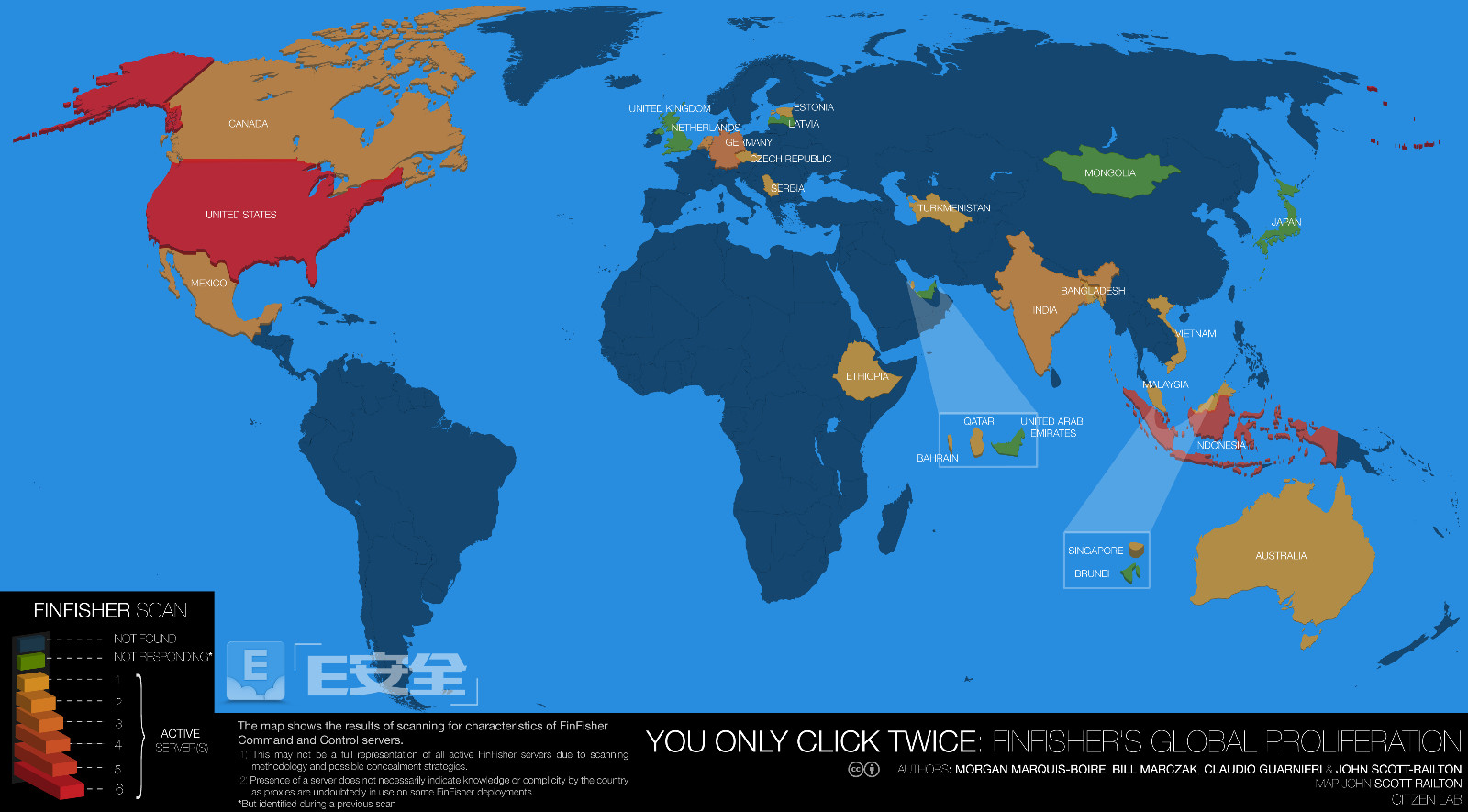

維基解密曝光用Finfisher惡意軟件來窺探其公民的國家

目前已經在使用Finfisher惡意軟件的其中(zhōng)七個國家發現了FinFisher的最新變種。

已知(zhī)FinFisher利用到多種感染機制,其中(zhōng)包括魚叉式釣魚、以物(wù)理方式訪問設備并進行手動安裝、零日漏洞利用以及水坑攻擊(預先感染目标可能訪問的網站),目前已經發現有攻擊者利用這種方式傳播FinFisher移動版。

而作爲一(yī)類更令人頭痛的新問題,本輪攻擊浪潮中(zhōng)攻擊者開(kāi)始使用中(zhōng)間人攻擊方式——其中(zhōng)的中(zhōng)間“人”很可能身處互聯網服務供應商(shāng)的運營層級。

研究人員(yuán)已經通過ESET系統檢測到有兩個國家利用這種方式傳播FinFisher間諜軟件,但在其它的五個國家中(zhōng),FinFisher仍然依賴于傳統感染載體(tǐ)。

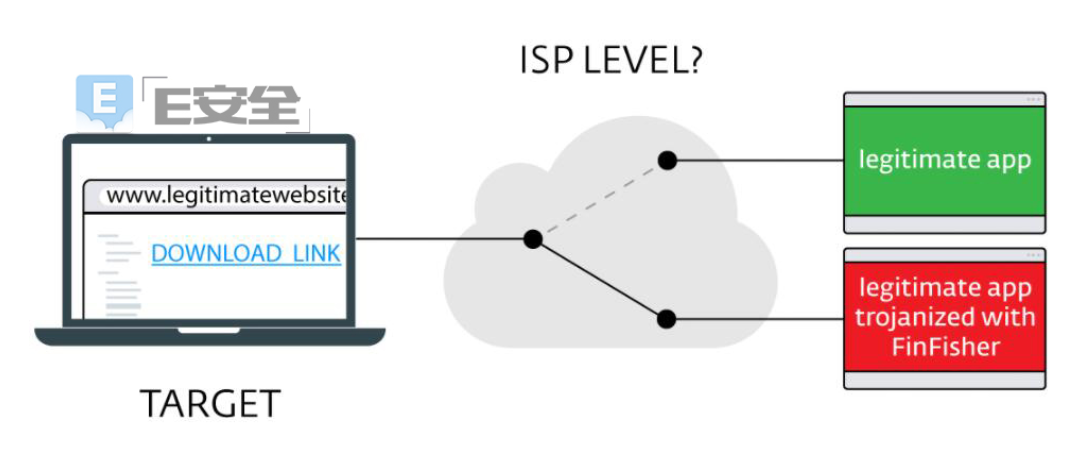

目前,在用戶(被監控目标)下(xià)載幾款熱門的合法應用時,會被重新定向至感染有FinFisher的應用版本處。被用于傳播FinFisher的具體(tǐ)應用包括WhatsApp、Skype、Avast、WinRAR以及VLC Player等等。更值得一(yī)提的是,幾乎任何一(yī)種應用程序都可以通過這種方式進行濫用。

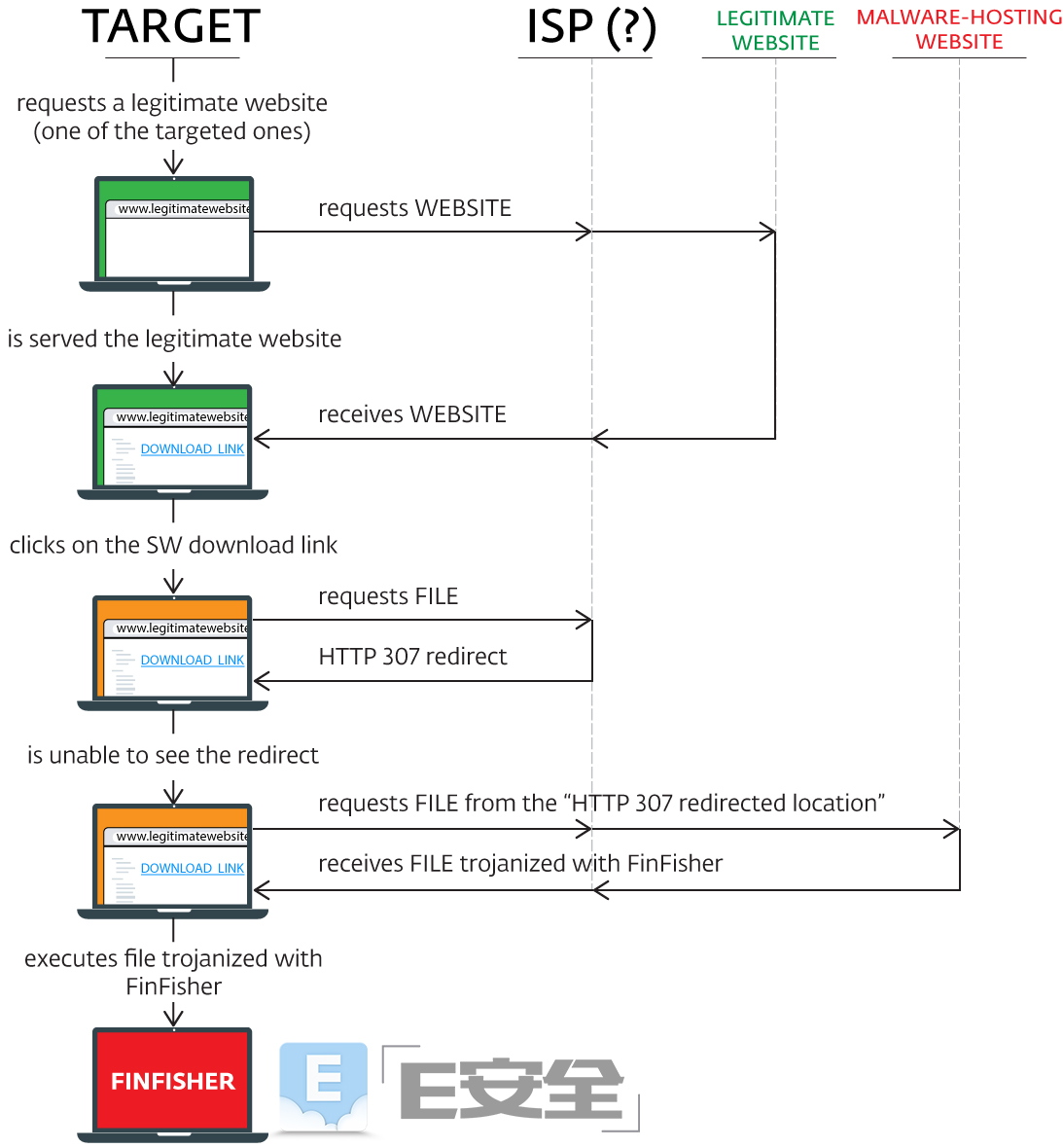

當用戶在合法網站上搜索某一(yī)款應用程序(已被感染)并點擊對應下(xià)載鏈接時,其浏覽器會遭到鏈接修改,并将用戶請求重定向至攻擊者在服務器上托管的“有馬”安裝包處,FinFIsher間諜軟件将與合法應用綁定在一(yī)起一(yī)并下(xià)載和執行。

圖一(yī):最新FinFisher變種的感染機制

爲了實現重定向,攻擊者需要利用惡意鏈接替換原本的合法下(xià)載鏈接。該惡意鏈接會通過HTTP 307(服務器響應文檔的狀态碼)臨時重定向狀态響應代碼影響用戶的浏覽器,不過整個重新定向流程會在用戶不知(zhī)情的狀态下(xià)發生(shēng)。

圖二:最新FinFisher變種的具體(tǐ)感染機制

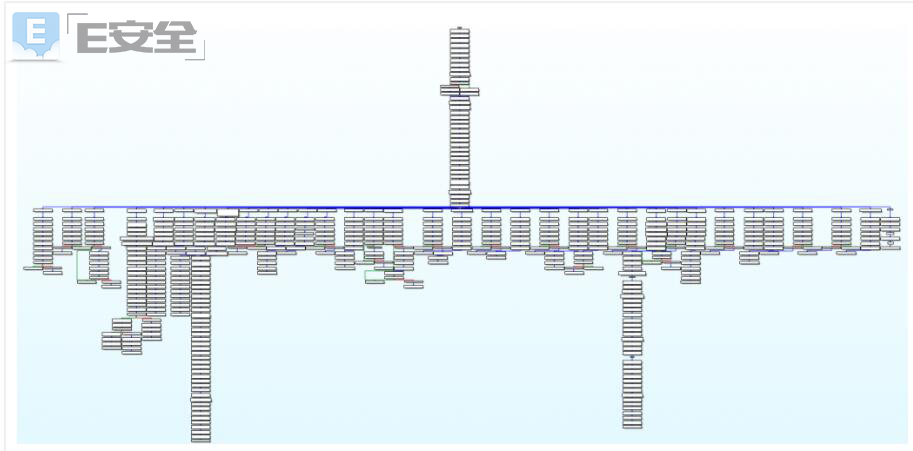

FinFisher的這套最新版本在技術層面亦有所提升,其作者也更爲關注隐匿能力。這款間諜軟件利用定制化代碼虛拟化機制保護自身大(dà)部分(fēn)組件,包括其中(zhōng)的内核模式驅動程序。另外(wài),整體(tǐ)代碼皆擁有反解析技術。我(wǒ)們還在這款間諜軟件中(zhōng)發現了大(dà)量反沙箱、反調試、反虛拟化以及反仿真等技術手段。這一(yī)切都令分(fēn)析工(gōng)作變得更爲複雜(zá)。

研究人員(yuán)在克服了首層保護機制(防反彙編)後,接下(xià)來還有代碼虛拟化層等着。其虛拟機調度器擁有34款處理程序,且該間諜軟件幾乎完全立足解釋器執行,這進一(yī)步增加了分(fēn)析工(gōng)作的處理難度。

圖三:大(dà)量虛拟機處理程序令代碼分(fēn)析變得更加複雜(zá)

研究人員(yuán)表示将在之後的白(bái)皮書(shū)當中(zhōng)對這款FinFisher的最新變種作出更爲詳細的技術分(fēn)析。

在對最新的攻擊活動進行分(fēn)析時,研究人員(yuán)發現了一(yī)種有趣的現象:FinFisher間諜軟件會被僞裝成一(yī)個名爲“Threema”的可執行文件。此類文件常見于關注隐私的用戶群體(tǐ)當中(zhōng),因爲合法的Threema應用程序負責通過端到端加密機制提供即時消息安全保護。但諷刺的是,被詐騙下(xià)載并運行該受感染文件的隐私用戶反而會因此受到攻擊者的窺探。

除了這種端到端通信工(gōng)具,攻擊者還爲那些打算搜索加密軟件的用戶準備了其它“特别驚喜”。在研究當中(zhōng),我(wǒ)們亦發現一(yī)個TrueCrypt安裝文件,這款曾經紅極一(yī)時的磁盤加密軟件同樣被植入了FinFisher木馬。

前文提到,攻擊者開(kāi)始使用中(zhōng)間人攻擊方式——其中(zhōng)的中(zhōng)間“人”很可能身處互聯網服務供應商(shāng)的運營層級。從技術角度來看,此類中(zhōng)間人攻擊活動裏的中(zhōng)間“人”很可能位于從目标計算機到合法服務器線路當中(zhōng)的任意位置(例如被入侵的Wi-Fi熱點)。然而根據ESET系統的最新檢測結果,FinFisher變種的地理分(fēn)布情況表明,相關中(zhōng)間人攻擊發生(shēng)在更高層級——這意味着其很可能得到了互聯網服務供應商(shāng)的支持。

這樣的假設也得到了其它一(yī)些事實的支持:

首先,根據維基解密發布的内部洩露情報,FinFisher開(kāi)發者提供了一(yī)款名爲“FinFly ISP”的解決方案,其能夠部署在互聯網服務供應商(shāng)網絡上,從而執行以上提到的中(zhōng)間人攻擊行爲。

第二,兩個受影響國家都遭遇到同樣的感染技術(即利用HTTP 307進行重定向)——除非由相同來源所開(kāi)發及/或提供,否則不可能使用完全相同的技術手段。

第三,單一(yī)國家内全部受感染目标都使用同一(yī)家互聯網服務供應商(shāng)。

最後,至少已經有一(yī)個受影響國家的互聯網服務供應商(shāng)使用同樣的重定向方法與格式進行互聯網内容過濾。

此前流出文件内關于互聯網服務供應商(shāng)及中(zhōng)間人攻擊的部署事宜從未得到披露,但如今我(wǒ)們終于得以一(yī)窺真相。

如果消息最終得到确認,那麽FinFIsher攻擊活動将代表着一(yī)個在複雜(zá)度與隐蔽性層面達到全新曆史高度的監控項目,其監控手段、監控範圍都讓人“震驚”。

所有ESET産品都能夠檢測并阻止Win32/FinSpy.AA以及Win32/FinSpy.AB威脅。用戶可以利用ESET的免費(fèi)在線掃描工(gōng)具檢查計算機是否受到感染。如果已經受到感染,請及時進行清除。

另外(wài),已經安裝了ESET産品的用戶将自動受到保護。

上一(yī)篇:上半年全球發生(shēng)918起網絡安全入侵事件,近20億個數據丢失或被竊

下(xià)一(yī)篇:調查顯示:員(yuán)工(gōng)構成的網絡安全威脅超過黑客