今年5月,全球性的WannaCry病毒攻擊感染了20多萬台工(gōng)作站。一(yī)個月後,在組織進行恢複的基礎上,人們又(yòu)看到另外(wài)一(yī)個勒索攻擊,影響了全球65個國家的企業運營。

那麽人們對這些攻擊有哪些了解?

•無論組織實施什麽類型的控制,都會發生(shēng)感染或遭到攻擊,因爲不存在零風險

•安全研究社區合作确定妥協指标(IOC),并提供緩解措施

•具有事件響應計劃的組織在降低風險方面更有效

•具有修補策略和流程的企業可以得到更好的保護

有效的修補

在遭到攻擊前兩個月,微軟公司發布了針對WannaCry漏洞的補丁。但是,由于許多系統沒有及時更新補丁,遭遇到了WannaCry的攻擊。

即使如此,6月27日的攻擊在WannaCry肆虐之後的一(yī)個月内使用SMB協議進行橫向擴張,大(dà)多數系統應該已經被修補。但這次攻擊又(yòu)獲得成功,難道一(yī)些組織漠視這一(yī)威脅嗎(ma)?修補時缺乏緊迫性嗎(ma)?還是問題歸結爲大(dà)量的補丁?

太多的安全補丁

随着人們部署更多的軟件和更多的設備來提高生(shēng)産率和改善業務成果,也創造了新的漏洞。保持安全的任務是艱巨的,需要不斷更新安全系統,并對運行不同操作系統和軟件版本的最終用戶設備進行修補。除了補丁和版本管理之外(wài),還有變更控制,中(zhōng)斷窗口,文檔處理,補丁後支持等。而且隻會變得越來越糟糕。

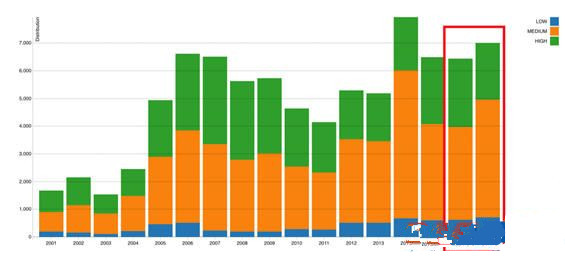

下(xià)圖說明了随着時間的推移,漏洞的嚴重程度,可以得知(zhī)到2017年的中(zhōng)期,披露漏洞的數量已經接近2016年的整體(tǐ)補丁數量。

組織面臨的挑戰是需要處理的補丁數量絕對保持最新狀态(其數量不斷增加)。從技術上講,系統在漏洞補丁方面總是落後一(yī)步。

企業必須意識到安全漏洞

鑒于近期的大(dà)規模攻擊,組織應重新考慮其補丁策略,作爲其基本安全形勢的一(yī)部分(fēn)。差距在哪裏?唯一(yī)的指導方法就是通過全球的知(zhī)名度。例如,了解易受攻擊的客戶端或識别僵屍網絡流量,這爲病毒何處開(kāi)始并集中(zhōng)提供了關鍵的見解。

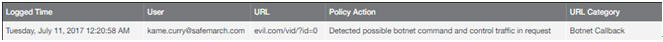

組織的安全平台的訪問日志(zhì)是一(yī)個金礦,提供數據和内容,包括人員(yuán),地點,時間,以及流量如何通過網絡等信息。以下(xià)的屏幕截圖是一(yī)個顯示僵屍網絡回調嘗試的示例日志(zhì)。有了這些信息,組織可以看到應該在哪裏集中(zhōng)注意力,并進行安全投資(zī)。

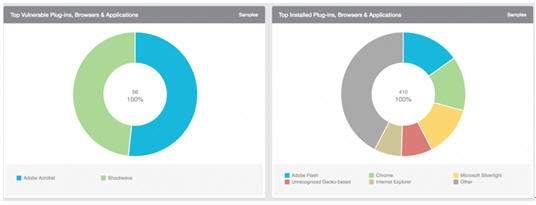

在以下(xià)示例中(zhōng),組織可以識别潛在的易受攻擊的浏覽器或插件。确保其更新策略包括惡意軟件的這些潛在入口點非常重要。

這些隻是可以輕松關閉的潛在漏洞的兩個例子,可以很容易地通過對組織内使用的軟件和版本的适當洞察來輕松地實現。組織應着重解決以最高已知(zhī)風險爲起點的漏洞。

但修補漏洞仍然是一(yī)個繁重的工(gōng)作,大(dà)部分(fēn)是手工(gōng)操作的任務,很難管理。一(yī)個更好的替代方案是采用雲交付的安全即服務解決方案,可自動更新和修補程序。随着黑客在設計下(xià)一(yī)個漏洞時變得越來越具有創造性,它應該采取一(yī)種前瞻性的策略來減少管理開(kāi)銷,提高可見性,并始終保持提供最新的保護。

上一(yī)篇:2017年8月網絡安全回顧

下(xià)一(yī)篇:德國的投票(piào)系統漏洞問題很可怕